Trong thời đại công nghệ số ngày nay, các cuộc tấn công mạng đang ngày càng trở nên phổ biến và tinh vi. Để bảo vệ hệ thống thông tin của mình khỏi những cuộc tấn công này, các tổ chức, doanh nghiệp cần có một kế hoạch bảo mật toàn diện, bao gồm cả việc thực hiện kiểm tra thử xâm nhập (pentest). Vậy Pentest là gì? Tại sao cần kiểm tra thử xâm nhập? Hãy cùng FAST tìm hiểu kỹ hơn trong bài viết dưới đây nhé!

1. Pentest là gì?

Pentest (Penetration testing hoặc được gọi là ethical hacking) là một quá trình thử nghiệm an ninh mạng được thực hiện để đánh giá tính bảo mật của một hệ thống, ứng dụng hoặc môi trường máy chủ. Mục đích là tìm ra lỗ hổng bảo mật trong hệ thống, từ đó giúp hệ thống có thể khắc phục các lỗ hổng này và tăng cường bảo mật cho hệ thống.

Pentest, hay kiểm tra thử xâm nhập, thường được tiến hành bởi các chuyên gia an ninh mạng hoặc các công ty bảo mật chuyên nghiệp. Quá trình này có thể sử dụng các phương pháp thủ công, tự động, hoặc kết hợp cả hai để đánh giá mức độ an toàn của hệ thống thông tin.

2. Phân loại Pentest

Pentest, viết tắt của penetration testing, là một hình thức đánh giá mức độ an toàn của một hệ thống IT bằng cách mô phỏng các cuộc tấn công mạng thực tế. Pentest thường được phân loại dựa trên các tiêu chí sau:

- Phạm vi tấn công: Pentest có thể được phân loại thành black box, white box hoặc gray box.

- Mục đích: Pentest có thể được phân loại thành pentest định kỳ, pentest theo yêu cầu hoặc pentest theo kịch bản.

- Phương pháp tấn công: Pentest có thể được phân loại thành pentest thủ công, pentest tự động hoặc pentest kết hợp.

Phân loại dựa trên phạm vi tấn công

Dựa trên phạm vi tấn công, pentest được chia thành ba loại chính:

-

Black box penetration testing: Trong pentest loại này, pentester không được cung cấp bất kỳ thông tin nào về hệ thống mục tiêu trước khi bắt đầu cuộc tấn công. Pentest loại này mô phỏng một cuộc tấn công từ một tin tặc bên ngoài.

-

White box penetration testing: Trong pentest loại này, pentester được cung cấp đầy đủ thông tin về hệ thống mục tiêu, bao gồm sơ đồ mạng, cấu hình hệ thống, mã nguồn và các thông tin khác. Pentest loại này mô phỏng một cuộc tấn công từ một nhân viên nội bộ có quyền truy cập vào hệ thống.

-

Gray box penetration testing: Pentest loại này là sự kết hợp giữa black box và white box. Pentester được cung cấp một phần thông tin về hệ thống mục tiêu.

>> Xem thêm: Ransomware là gì? Những điều cần biết về mã độc tống tiền

Phân loại dựa trên mục đích

Dựa trên mục đích, pentest được chia thành ba loại chính:

-

Pentest định kỳ: Pentest định kỳ là loại pentest được thực hiện theo lịch trình định kỳ, thường là hàng tháng, hàng quý hoặc hàng năm. Pentest định kỳ giúp các tổ chức, doanh nghiệp phát hiện và khắc phục các lỗ hổng bảo mật mới phát sinh.

-

Pentest theo yêu cầu: Pentest theo yêu cầu là loại pentest được thực hiện khi có sự kiện, thay đổi hoặc yêu cầu cụ thể. Ví dụ, một tổ chức có thể thực hiện pentest theo yêu cầu sau khi triển khai một hệ thống mới hoặc sau khi phát hiện một lỗ hổng bảo mật mới.

-

Pentest theo kịch bản: Pentest theo kịch bản là loại pentest được thực hiện theo một kịch bản cụ thể, được thiết kế để mô phỏng một cuộc tấn công mạng cụ thể. Pentest theo kịch bản thường được sử dụng để đánh giá khả năng ứng phó của hệ thống trước một cuộc tấn công cụ thể.

Phân loại dựa trên phương pháp tấn công

Dựa trên phương pháp tấn công, pentest được chia thành ba loại chính:

-

Pentest thủ công: Trong pentest loại này, pentester sử dụng các kỹ thuật thủ công để tấn công hệ thống. Pentest thủ công thường được sử dụng để đánh giá các lỗ hổng bảo mật phức tạp hoặc các lỗ hổng mới phát sinh.

-

Pentest tự động: Trong pentest loại này, pentester sử dụng các công cụ tự động để tấn công hệ thống. Pentest tự động thường được sử dụng để đánh giá các lỗ hổng bảo mật phổ biến hoặc để thực hiện pentest định kỳ.

-

Pentest kết hợp: Pentest loại này là sự kết hợp giữa pentest thủ công và pentest tự động. Pentest kết hợp thường được sử dụng để đạt được hiệu quả cao nhất.

Phân loại pentest dựa trên các tiêu chí trên giúp các tổ chức, doanh nghiệp lựa chọn loại pentest phù hợp với nhu cầu của mình.

>>> Xem thêm: IoT là gì? Ứng dụng của IoT trong cuộc sống hiện đại

3. Các giai đoạn thực hiện Pentest

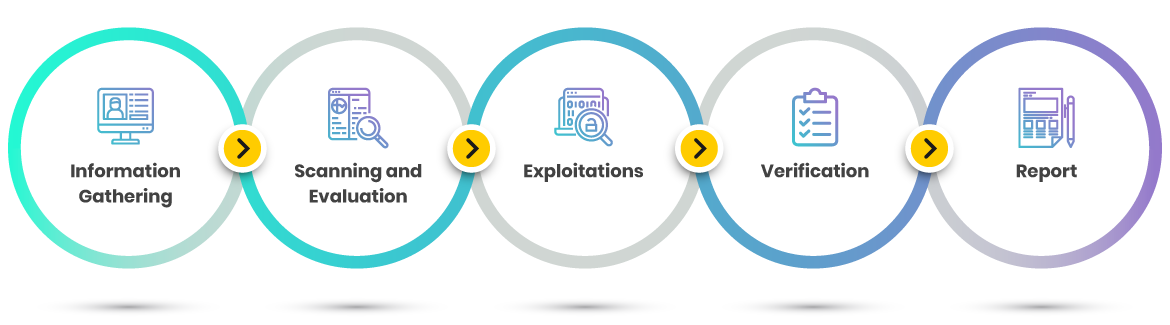

Để thực hiện Pentest đúng tiêu chuẩn và tránh gây ra các tổn thương không mong muốn cho hệ thống trong quá trình thử nghiệm an ninh thì Pentest được chia thành 5 giai đoạn:

Thu thập thông tin (Reconnaissance)

Pen tester (người kiểm thử thâm nhập) thu thập, tìm kiếm các thông tin về hệ thống mục tiêu như địa chỉ IP, tên miền, block mạng… thông qua các nguồn mở hoặc bằng cách quét mạng. Vì có nhiều phương pháp hacking nên người kiểm thử thâm nhập phải thu thập các thông tin chính xác nhằm tìm ra được phương pháp phù hợp.

Reconnaissance thường được chia thành hai loại chính:

- Reconnaissance thụ động (Passive Reconnaissance): Đây là việc thu thập thông tin mà không làm ảnh hưởng đến hệ thống mục tiêu. Các hoạt động thụ động bao gồm việc tìm kiếm thông tin công cộng trên Internet, xem các tài liệu công bố, đọc các bài đăng trên các diễn đàn, và thu thập thông tin từ các nguồn mở.

- Reconnaissance chủ động (Active Reconnaissance): Người thực hiện kiểm thử sẽ tương tác trực tiếp với hệ thống mục tiêu để thu thập thông tin. Các hoạt động chủ động có thể bao gồm quét mạng, phân tích lưu lượng mạng, và thậm chí thử nghiệm một số kỹ thuật tìm lỗ hổng.

Các hoạt động chủ yếu trong giai đoạn Reconnaissance bao gồm:

- Tìm kiếm thông tin công cộng: Sử dụng các công cụ và kỹ thuật để tìm kiếm thông tin như WHOIS, DNS, và các nguồn thông tin công cộng khác.

- Quét mạng (Network Scanning): Sử dụng các công cụ để xác định các máy chủ, dịch vụ mạng, và cổng mạng đang hoạt động trong mạng.

- Phân tích mối quan hệ giữa các tài khoản và người dùng: Xác định các tài khoản, email, và thông tin người dùng khác có liên quan đến hệ thống mục tiêu.

- Tìm kiếm thông tin từ mạng xã hội và diễn đàn: Phân tích các thông tin trên các nền tảng mạng xã hội và diễn đàn để đặt ra các mối quan hệ, đặc điểm, và thông tin khác về mục tiêu.

- Phân tích lưu lượng mạng (Network Traffic Analysis): Xem xét lưu lượng mạng để xác định các mối quan hệ, giao tiếp, và các dịch vụ mạng đang chạy.

Kết quả của giai đoạn Reconnaissance là cung cấp cơ sở thông tin chính xác và chi tiết, giúp người thực hiện kiểm thử hiểu rõ hơn về môi trường mục tiêu và chuẩn bị cho các giai đoạn kiểm thử tiếp theo. Phải lưu ý rằng hầu hết các tổ chức đều áp dụng các quy tắc riêng biệt đối với người kiểm thử thâm nhập. Điều cần phải tuân thủ từ quan điểm pháp lý là không bao giờ vi phạm các quy định này.

>>> Xem thêm: Lưới bảo mật không gian mạng là gì? Lợi ích và ứng dụng đối với doanh nghiệp

Đánh giá lỗ hổng (Vulnerability Assessment)

Là một phần quan trọng trong quá trình kiểm thử an ninh, Pen tester tập trung vào việc đánh giá và xác định các lỗ hổng trong hệ thống, ứng dụng hoặc mạng. Quá trình này giúp định rõ các điểm yếu, sự không an toàn và cung cấp thông tin cần thiết để triển khai biện pháp bảo mật phù hợp. Một số bước phổ biến ở giai đoạn này:

- Xác định các lỗ hổng đã biết (Known vulnerabilities): Kiểm tra danh sách các lỗ hổng đã biết thông qua các cơ sở dữ liệu cập nhật về lỗ hổng và các nguồn thông tin an ninh, các thông tin này thường được công bố trước đó và có thể được khai thác nếu không được vá kịp thời.

- Kiểm tra cấu trúc mã nguồn (Code review): Nếu có sẵn mã nguồn, kiểm tra cấu trúc mã nguồn để xác định sự tồn tại của lỗ hổng bảo mật như SQL injection, cross-site scripting (XSS) và các vấn đề khác liên quan để mã nguồn.

- Kiểm thử an ninh mạng (Network security testing): Thực hiện quét mạng và kiểm thử an ninh để phát hiện lỗ hổng trong cấu trúc mạng, bao gồm các cổng mạng mở, lỗ hổng phần mềm, và các vấn đề liên quan đến cấu hình.

- Kiểm thử an ninh ứng dụng (Application security testing): Tập trung vào kiểm thử an ninh ứng dụng, bao gồm kiểm thử web application, mobile application, và các ứng dụng khác để xác định các lỗ hổng đặc biệt cho từng loại ứng dụng.

- Kiểm thử an ninh hệ thống (System security testing): Thực hiện kiểm thử an ninh hệ thống để xác định sự tồn tại của lỗ hổng trong hệ điều hành, cấu hình hệ thống, và các dịch vụ hệ thống.

- Kiểm tra các phương tiện kết nối (Interconnection testing): Xác định các lỗ hổng liên quan đến việc kết nối giữa các thành phần trong hệ thống, bao gồm các cổng mạng, giao thức kết nối, và các điểm kết nối khác.

Khai thác (Exploitation)

Là giai đoạn thứ ba trong quá trình Pentest, khi Pen tester sử dụng thông tin và lỗ hổng đã xác định từ giai đoạn phân tích lỗ hổng để thực hiện các cuộc tấn công mô phỏng. Mục tiêu ở giai đoạn này là xác minh khả năng tận dụng các lỗ hổng và thiết lập quyền truy cập không ủy quyền vào hệ thống hoặc ứng dụng.

Các kỹ thuật khai thác lỗ hổng

Có rất nhiều kỹ thuật khai thác lỗ hổng khác nhau, tùy thuộc vào loại lỗ hổng và hệ thống hoặc ứng dụng mục tiêu. Một số kỹ thuật khai thác lỗ hổng phổ biến bao gồm:

- Tấn công SQL injection: SQL injection là một kỹ thuật tấn công sử dụng các ký tự đặc biệt để chèn mã SQL vào một truy vấn SQL. Điều này có thể cho phép kẻ tấn công thực thi các lệnh SQL trên máy chủ, chẳng hạn như đọc hoặc xóa dữ liệu.

- Tấn công lỗ hổng XSS: Là một kỹ thuật tấn công sử dụng mã HTML hoặc JavaScript độc hại để lây nhiễm cho một trang web hoặc ứng dụng web. Điều này có thể cho phép kẻ tấn công đánh cắp thông tin nhạy cảm từ người dùng, chẳng hạn như tên người dùng và mật khẩu.

- Tấn công DDoS: Một cuộc tấn công từ chối dịch vụ sử dụng nhiều máy tính để gửi lưu lượng truy cập quá mức đến một máy chủ hoặc dịch vụ. Điều này có thể khiến máy chủ hoặc dịch vụ bị quá tải và không thể phục vụ các yêu cầu.

- Tấn công lỗ hổng buffer overflow: Là một lỗ hổng bảo mật xảy ra khi một ứng dụng cố gắng ghi quá nhiều dữ liệu vào một vùng đệm bộ nhớ. Điều này có thể cho phép kẻ tấn công thực thi mã tùy ý trên máy chủ.

Các công cụ khai thác lỗ hổng

Có rất nhiều công cụ khai thác lỗ hổng có sẵn, một số công cụ khai thác lỗ hổng phổ biến bao gồm:

- Metasploit: Một khung khai thác lỗ hổng mã nguồn mở. Nó cung cấp một thư viện khổng lồ các exploit cho nhiều loại lỗ hổng khác nhau.

- Nessus: Một công cụ kiểm tra lỗ hổng tự động. Nó có thể được sử dụng để quét các hệ thống và ứng dụng để tìm các lỗ hổng bảo mật.

- OpenVAS: Một công cụ kiểm tra lỗ hổng mã nguồn mở.

Các phương pháp khai thác lỗ hổng

Các Pen tester có thể sử dụng nhiều phương pháp khác nhau để khai thác lỗ hổng. Một số phương pháp khai thác lỗ hổng phổ biến bao gồm:

- Khai thác thủ công: Trong phương pháp này, Pen tester sẽ viết mã exploit thủ công để khai thác lỗ hổng.

- Khai thác dựa trên exploit: Trong phương pháp này, Pen tester sẽ sử dụng một exploit có sẵn để khai thác lỗ hổng.

- Khai thác dựa trên phần mềm độc hại: Tạo ra một phần mềm độc hại tùy chỉnh để khai thác lỗ hổng.

Thử nghiệm tấn công

Sau khi khai thác thành công một lỗ hổng, sẽ tiến hành thử nghiệm tấn công để xác minh mức độ nguy hiểm của lỗ hổng.

- Lên cấp đặc quyền: Tăng quyền truy cập của họ trong hệ thống hoặc ứng dụng.

- Truy cập dữ liệu nhạy cảm: Truy cập vào dữ liệu nhạy cảm, chẳng hạn như thông tin tài chính hoặc thông tin cá nhân.

- Thực thi mã tùy ý: Thực thi mã tùy ý trên hệ thống hoặc ứng dụng.

Đánh giá mức độ tổn thương (Post-Exploitation)

Là giai đoạn thứ tư trong quá trình Pentest, trong đó Pen tester sẽ cố gắng đánh giá mức độ tổn thương của hệ thống hoặc ứng dụng sau khi bị xâm nhập. Mục đích của giai đoạn này là xác định các tác động tiềm ẩn của các lỗ hổng bảo mật đã được khai thác.

Mục tiêu của Post-Exploitation

- Lên cấp đặc quyền: Pen tester cố gắng đạt được đặc quyền cao hơn trong hệ thống bị xâm nhập để mở rộng quyền truy cập và kiểm soát của họ.

- Di chuyển ngang: Pen tester di chuyển trong mạng bị xâm nhập để xác định và khai thác các hệ thống dễ bị tổn thương khác, mở rộng chỗ đứng của họ trong hệ thống tổ chức.

- Gây gián đoạn hoạt động: Pen tester vô hiệu hóa hoặc gây gián đoạn các hệ thống hoặc quy trình quan trọng, gây thiệt hại kinh tế hoặc danh tiếng cho tổ chức.

Các hoạt động Post-Exploitation

Pen tester thực hiện nhiều hoạt động trong giai đoạn Post-Exploitation để đạt được các mục tiêu của họ, bao gồm:

- Duy trì quyền truy cập: Pen tester thiết lập quyền truy cập liên tục vào hệ thống bị xâm nhập để đảm bảo họ có thể quay lại sau nếu cần.

- Thu thập thông tin: Pen tester thu thập thông tin về kiến trúc hệ thống, cấu trúc mạng, hồ sơ người dùng và dữ liệu nhạy cảm.

- Xác định các lỗ hổng bổ sung: Pen tester quét tìm các lỗ hổng bổ sung có thể được khai thác để tiếp tục cuộc tấn công của họ.

- Thực thi các cuộc tấn công: Pen tester khởi động các cuộc tấn công nhắm mục tiêu vào các hệ thống hoặc cá nhân cụ thể dựa trên thông tin được thu thập.

- Che giấu dấu vết: Pen tester xóa dấu vết hoạt động của họ để tránh bị phát hiện và duy trì quyền truy cập của họ.

Báo cáo và đề xuất (Reporting)

Pen tester sẽ tổng hợp kết quả của quá trình Pentest bao gồm các chi tiết về các lỗ hổng, các phương pháp tấn công, các hậu quả và khuyến nghị để khắc phục lẫn cải thiện bảo mật của hệ thống. Pen tester sẽ trình bày báo cáo cho khách hàng hoặc quản trị viên hệ thống.

Mục tiêu của Pentest

Cung cấp cho tổ chức thông tin chi tiết về các lỗ hổng bảo mật của hộ để họ có thể thực hiện các biện pháp khắc phục phù hợp. Báo cáo nên được trình bày rõ ràng và súc tích, dễ hiểu cho chuyên gia bảo mật và người không chuyên.

Báo cáo Pentest bao gồm các nội dung sau:

- Tóm tắt: Ngắn gọn về các kết quả của cuộc kiểm tra, bao gồm số lượng lỗ hổng được phát hiện, mức độ nghiêm trọng của các lỗ hổng và các khuyến nghị khắc phục.

- Mô tả lỗ hổng: Mô tả chi tiết về từng lỗ hổng bảo mật đã được phát hiện, bao gồm số loại lỗ hổng, cách thức khai thác lỗ hổng và tác động tiềm ẩn của lỗ hổng.

- Mức độ nghiêm trọng: Mức độ nghiêm trọng của từng lỗ hổng, được đánh giá dựa trên các tiêu chí như khả năng khai thác, tác động tiềm ẩn và khả năng khắc phục.

- Khuyến nghị khắc phục: Các khuyến nghị cụ thể về cách khắc phục từng lỗ hổng.

Các phương pháp trình bày báo cáo Pentest

- Báo cáo kỹ thuật: Báo cáo kỹ thuật bao gồm thông tin chi tiết về các lỗ hổng bảo mật được được phát hiện.

- Báo cáo quản lý: Báo cáo quản lý được trình bài dưới dạng ngắn gọn và dễ hiểu, dành cho các nhà quản lý không chuyên về bảo mật.

- Báo cáo kết hợp.

Các tiêu chuẩn báo cáo Pentest

Có một số tiêu chuẩn báo cáo Pentest được sử dụng phổ biến, chẳng hạn như:

- OWASP ASVS (OWASP Application Security Verification Standard): Tiêu chuẩn này cung cấp các hướng dẫn về cách viết báo cáo Pentest cho các ứng dụng web.

- PCI DSS (Payment Card Industry Data Security Standard): Tiêu chuẩn này cung cấp các hướng dẫn về cách bảo vệ dữ liệu thẻ tín dụng.

- ISO/IEC 27001 (Information Security Management Systems): Tiêu chuẩn này cung cấp các hướng dẫn về cách thiết lập và vận hành hệ thống quản lý an toàn thông tin.

3. Các phương pháp Penetration Testing

External test

Kiểm thử an ninh từ bên ngoài hệ thống mục tiêu, giả lập một kẻ tấn công ở xa. Thường sẽ bảo vệ tường lửa của hệ thống, chống lại các cuộc tấn công trên internet như DDos, tấn công SQL, Phishing…

Mục tiêu: Đánh giá và bảo vệ hệ thống, chống lại các cuộc tấn công bên ngoài.

Internal test

Loại kiểm tra này chỉ các cuộc tấn công từ nội bộ, sử dụng thông tin và quyền truy cập nội bộ của một người dùng hoặc một nhóm người dùng. Loại kiểm tra này đánh giá an ninh bảo mật của tổ chức chống lại các mối đe dọa bên ngoài và xác định các điểm truy cập trái phép như Malware, Insider threat, Privilege escalation…

Mục tiêu: Phát hiện và giải quyết các lỗ hổng từ phía trong, đánh giá mức độ bảo mật của hệ thống trong môi trường nội bộ.

Blind test

Ở phương pháp này, Pen tester chỉ được cung cấp thông tin giới hạn về hệ thống hoặc mạng mục tiêu, chẳng hạn như địa chỉ IP hoặc tên miền. Người kiểm tra phải tự tìm kiếm thông tin và khai thác lỗ hổng mà không có sự hỗ trợ nào từ quản trị viên hệ thống.

Mục tiêu: Đánh giá khả năng của tổ chức trong việc phát hiện và đối phó với hacker tấn công bất ngờ.

Double blind test

Loại kiểm tra hệ thống này không cung cấp cho Pen tester bất kỳ thông tin nào về hệ thống mục tiêu nhưng có thêm một điểm khác biệt nữa là quản trị viên cũng không biết thời điểm mà Pen tester hack vào hệ thống.

Mục tiêu: Kiểm tra khả năng phản ứng và ứng phó của tổ chức khi không có thông tin trước về cuộc tấn công.

Target test

Khác với Blind test và Double blind test, phương pháp này cung cấp cho Pen tester thông tin và quyền truy cập về hệ thống mục tiêu, cũng như sự hợp tác của quản trị viên. Loại kiểm tra này thường được thực hiện để đáp ứng một mối quan tâm bảo mật cụ thể hoặc đánh giá bảo một của một hệ thống mới được triển khai.

Mục tiêu: Kiểm thử một phần nhỏ chi tiết của hệ thống để tìm ra các lỗ hổng cụ thể và đề xuất giải pháp.

4. Vai trò của Pentest

Vai trò của pentest là giúp các tổ chức, doanh nghiệp phát hiện và khắc phục các lỗ hổng bảo mật tiềm ẩn trong hệ thống của mình. Các lỗ hổng này có thể bị tin tặc khai thác để xâm nhập vào hệ thống và gây thiệt hại. Cụ thể, pentest có những vai trò sau:

- Phát hiện và khắc phục các lỗ hổng bảo mật: Pentest giúp các tổ chức, doanh nghiệp phát hiện và khắc phục các lỗ hổng bảo mật tiềm ẩn trong hệ thống của mình. Các lỗ hổng này có thể được phân loại theo mức độ nghiêm trọng, bao gồm:

-

- Lỗ hổng nghiêm trọng: Có thể bị tin tặc khai thác để chiếm quyền kiểm soát hệ thống, đánh cắp dữ liệu hoặc gây gián đoạn hoạt động của hệ thống.

- Lỗ hổng trung bình: Có thể bị tin tặc khai thác để thu thập thông tin hoặc gây thiệt hại nhẹ.

- Lỗ hổng thấp: Có thể bị tin tặc khai thác để gây khó chịu hoặc phiền toái.

-

- Tuân thủ các quy định: Một số quy định, tiêu chuẩn bảo mật yêu cầu các tổ chức, doanh nghiệp phải thực hiện pentest định kỳ để đảm bảo tuân thủ. Ví dụ, Quy định bảo mật thông tin PCI DSS yêu cầu các tổ chức xử lý thẻ tín dụng phải thực hiện pentest định kỳ ít nhất một lần mỗi năm.

- Nâng cao nhận thức về bảo mật: Pentest giúp nâng cao nhận thức về bảo mật cho các nhân viên trong tổ chức, doanh nghiệp. Khi hiểu rõ hơn về các lỗ hổng bảo mật và cách thức tấn công của tin tặc, các nhân viên sẽ có thể nâng cao ý thức bảo mật và thực hiện các biện pháp bảo vệ an toàn cho hệ thống.

- Giảm thiểu thiệt hại do tấn công mạng: Pentest giúp các tổ chức, doanh nghiệp giảm thiểu thiệt hại do tấn công mạng. Khi phát hiện và khắc phục các lỗ hổng bảo mật tiềm ẩn, các tổ chức, doanh nghiệp sẽ giảm thiểu khả năng bị tin tặc tấn công thành công.

5. Pentest trên hệ thống ERP

Việc thực hiện Pentest trên hệ thống ERP là một phần quan trọng trong việc bảo vệ thông tin và đảm bảo an toàn cho dữ liệu của doanh nghiệp. ERP chứa nhiều thông tin bảo mật và quan trọng, bao gồm thông tin tài chính, thông tin khách hàng, quy trình sản xuất…. Ngoài ra, Pentest giúp đảm bảo rằng hệ thống ERP tuân thủ các quy định an ninh thông tin và chuẩn mực ngành.

Phương pháp thực hiện Pentest ERP

- Kiểm thử giao diện web: Phần lớn ERP sử dụng giao diện web, vì vậy kiểm thử an ninh trên giao diện này là quan trọng. Các kiểm thử bao gồm kiểm tra các lỗ hổng như SQL injection, cross-site scripting (XSS), và cross-site request forgery (CSRF).

- Kiểm thử hệ thống: Bao gồm việc kiểm tra các lỗ hổng mạng, kiểm thử bảo mật hệ điều hành, và kiểm thử an ninh cơ sở dữ liệu.

- Kiểm thử quản trị an ninh: Đảm bảo rằng quy trình quản trị an ninh, như quản lý người dùng và quyền truy cập, được triển khai hiệu quả.

Fast Business Online là một trong những giải pháp ERP được nhiều doanh nghiệp vừa và lớn tin dùng. Giải pháp giúp doanh nghiệp kiểm soát tốt quá trình sản xuất kinh doanh, nâng cao hiệu quả quản trị toàn diện. Fast Business Online sử dụng chế độ phân quyền nhiều lớp, bảo mật bằng công nghệ SSL, đảm bảo an toàn dữ liệu. Ngoài ra, giải pháp cũng đã đáp ứng Pentest theo chuẩn OWASP. >>>Tham khảo ERP Fast Business Online tại: https://fast.com.vn/phan-mem-erp-fast-business-online/ |

Pentest đóng vai trò quan trọng trong việc tăng cường bảo mật hệ thống trên nền tảng số, nhờ đó mà các hệ thống lớn có cấu tạo phức tạp có thể vận hành ổn định và tránh được những gây hại từ bên trong lẫn bên ngoài. Đối với các doanh nghiệp cần lựa chọn phần mềm ERP cũng cần phải xem xét yếu tố về độ bảo mật, trong đó có pentest hệ thống.

Nguồn tham khảo:

[1] quantrimang.com

[2] ChatGPT