1. Ransomware là gì?

Ransomware (Mã độc tống tiền) là phần mềm độc hại sử dụng mã hóa đánh cắp thông tin của nạn nhân để đòi tiền chuộc. Khi Ransomware nhiễm vào máy tính, dữ liệu quan trọng của người dùng hoặc tổ chức sẽ bị mã hóa để họ không thể truy cập tệp, cơ sở dữ liệu hoặc ứng dụng. Để khôi phục quyền truy cập, nạn nhân phải trả một khoản tiền chuộc theo yêu cầu. Tùy vào mức độ quan trọng của dữ liệu và quy mô của doanh nghiệp mà mức tiền chuộc có thể dao động từ vài nghìn đô đến vài triệu đô.

Ransomware được xem là mối đe dọa ngày càng lớn, cung cấp hàng tỷ đô la tiền chuộc cho tội phạm mạng và gây ra thiệt hại đáng kể về chi phí cho các doanh nghiệp, tổ chức chính phủ.

2. Nguồn gốc của Ransomware

Lịch sử hình thành Ransomware

- Năm 1989: Joseph Popp, một nhà nghiên cứu AIDS, đã tạo ra một loại phần mềm tiền thân của ransomware có tên là “AIDS Trojan”. Phần mềm này mã hóa dữ liệu trên ổ cứng của người dùng và yêu cầu tiền chuộc để giải mã.

- Thập niên 1990: Một số biến thể ransomware khác xuất hiện, nhưng chúng không phổ biến rộng rãi.

- Thập niên 2000: Ransomware bắt đầu được sử dụng phổ biến hơn, thường được lan truyền qua email lừa đảo và các trang web độc hại.

- Năm 2012: CryptoLocker ra đời, được coi là một trong những biến thể ransomware hiện đại đầu tiên. Nó nhắm mục tiêu vào các tệp tin cá nhân và yêu cầu khoản tiền chuộc Bitcoin.

- Năm 2016: Petya và WannaCry xuất hiện, gây ra thiệt hại hàng tỷ USD trên toàn thế giới. Những vụ tấn công này đã nâng cao nhận thức về mối đe dọa của ransomware và thúc đẩy các nỗ lực phòng chống.

- Ngày nay: Ransomware vẫn là một mối đe dọa nghiêm trọng, với nhiều biến thể mới và những cách thức tấn công tinh vi hơn. Kẻ tấn công sử dụng ransomware để nhắm mục tiêu vào các cá nhân, doanh nghiệp và tổ chức trên khắp thế giới.

Một số sự kiện quan trọng trong lịch sử ransomware:

- Năm 2017: WannaCry tấn công hơn 200.000 máy tính ở 150 quốc gia, gây thiệt hại ước tính 4 tỷ USD.

- Năm 2019: Ryuk tấn công hàng chục bệnh viện ở Hoa Kỳ, khiến họ phải hủy bỏ các ca phẫu thuật và các dịch vụ y tế quan trọng khác.

- Năm 2020: Maze tấn công nhiều công ty lớn, bao gồm Traxxas và Garmin, thu thập hàng triệu USD tiền chuộc.

- Năm 2021: REvil tấn công Kaseya, một nhà cung cấp dịch vụ quản lý bị động (MSP), ảnh hưởng đến hơn 1 triệu máy tính trên toàn thế giới.

Ransomware có một lịch sử lâu đời và phức tạp, với nhiều biến thể và phương thức tấn công mới xuất hiện liên tục. Hiểu rõ nguồn gốc của ransomware có thể giúp chúng ta hiểu rõ hơn về mối đe dọa này và phát triển các biện pháp phòng chống hiệu quả hơn.

3. Cơ chế hoạt động của một cuộc tấn công Ransomware

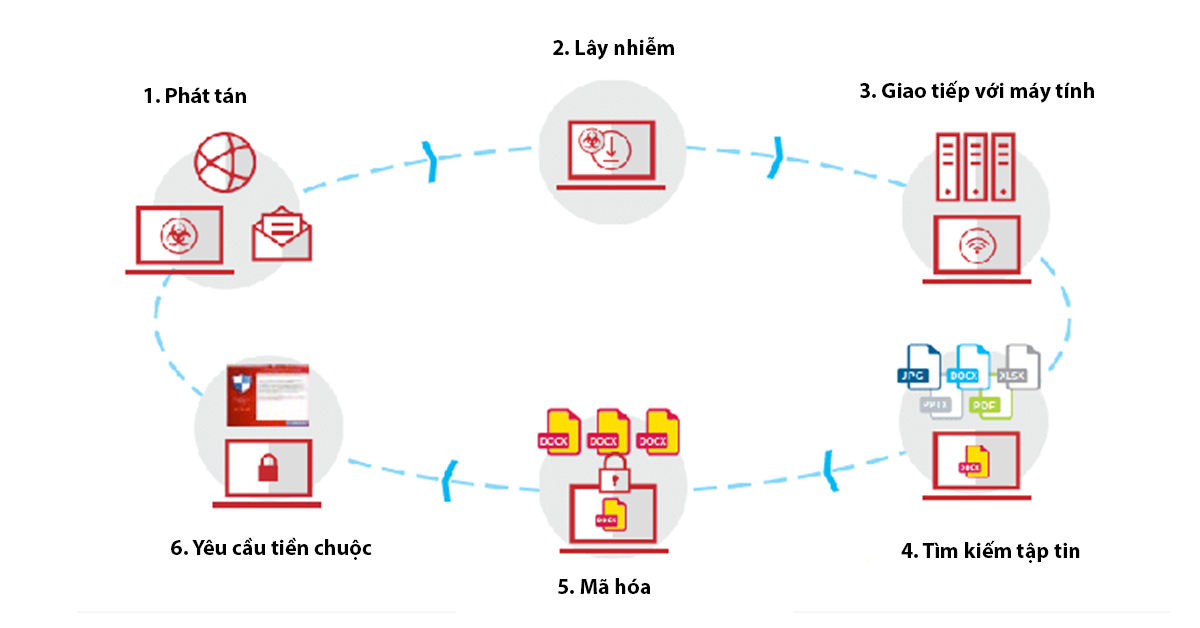

Một cuộc tấn công ransomware thường diễn ra theo các bước sau:

3.1 Lây nhiễm

- Kẻ tấn công lây nhiễm ransomware vào thiết bị của nạn nhân thông qua nhiều cách thức khác nhau, phổ biến nhất là qua email lừa đảo, các trang web độc hại hoặc các tệp đính kèm bị nhiễm.

- Khi người dùng mở email lừa đảo, nhấp vào liên kết độc hại hoặc tải xuống tệp đính kèm bị nhiễm, ransomware sẽ được kích hoạt và bắt đầu mã hóa dữ liệu trên thiết bị.

3.2 Mã hóa dữ liệu

- Ransomware sử dụng các thuật toán mã hóa mạnh mẽ để khóa các tệp tin quan trọng của nạn nhân, chẳng hạn như tài liệu, hình ảnh, video, cơ sở dữ liệu, v.v.

- Nạn nhân sẽ không thể truy cập vào các tệp tin này cho đến khi mã hóa được gỡ bỏ.

>>> Xem thêm: RSA là gì? Ưu và nhược điểm của RSA trong chữ ký số

3.3 Yêu cầu tiền chuộc

- Sau khi mã hóa dữ liệu, ransomware sẽ hiển thị thông báo yêu cầu tiền chuộc. Thông báo này thường chứa hướng dẫn thanh toán cho kẻ tấn công, thường bằng tiền điện tử như Bitcoin hoặc Monero.

- Số tiền chuộc có thể dao động từ vài trăm đến vài triệu USD, tùy thuộc vào giá trị dữ liệu bị mã hóa và quy mô của tổ chức bị tấn công.

3.4 Gỡ bỏ mã hóa (có thể)

- Một khi người dùng trả tiền chuộc, các hacker có thể cung cấp công cụ giải mã hoặc khóa mở cửa để giải mã dữ liệu. Tuy nhiên, không có bảo đảm rằng họ sẽ thực sự cung cấp khóa giải mã sau khi nhận được tiền, và người dùng có thể bị lừa đảo một lần nữa.

4. Ransomware đã xâm nhập vào máy tính như thế nào?

Điều này tạo ra một vòng lặp tàn phá: người dùng phải đối mặt với sự mất mát dữ liệu và chi phí lớn, trong khi các hacker tiếp tục tấn công và yêu cầu tiền chuộc từ các nạn nhân khác.

Tương tự như các phần mềm độc hại khác, Ransomware ẩn nấp trong các phần mềm, đường liên kết (link), tập tin khi người dùng thực hiện các thao tác:

- Sử dụng các phần mềm crack.

- Bấm vào các quảng cáo.

- Truy cập vào các trang web giả mạo hoặc web đen.

- Bấm vào các file đính kèm qua email spam.

- Tải về các phần mềm lạ, không rõ nguồn gốc.

- Các lỗ hổng của hệ thống mạng hoặc máy tính bị cài Ransomware tự động thông qua USB.

5. Phân loại Ransomware

Hai loại Ransomware phổ biến nhất là mã hóa và khóa màn hình.

5.1 Encrypting Ransomware

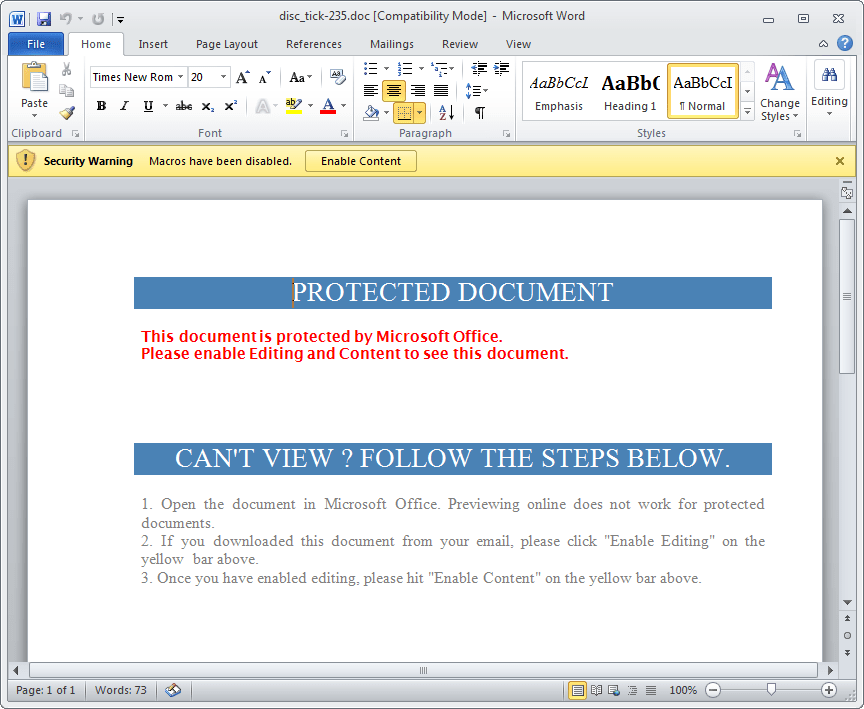

Mã hóa còn có tên tiếng Anh là Ransomware Crypto hay Encrypting Ransomware. Đây là dạng tấn công Ransomware phổ biến. Chúng mã hóa bất cứ tài liệu nào mà nó tìm được bằng cách kết nối bí mật với server của hacker, đổi tên đuôi file và tạo một mã khóa. Các tài liệu bị tấn công thường là file office. Những file này sẽ bị đổi đuôi thành những định dạng nhất định nào đó kèm mật khẩu: *.Doc, *.Docx -> *.docm; *xls, *.skype -> *cerber, *.doc.ccc, !RecOveR!-tkxaf++.Png, !RecOveR!-tkxaf++.Txt,… Nạn nhân sẽ không thực hiện bất kỳ thao tác nào như copy, paste, đổi tên, xóa. Đặc biệt, mỗi thời điểm sẽ có đuôi mã khác nhau. Nếu không trả tiền chuộc đúng thời hạn quy định, file có thể bị nâng cấp mã hóa, ảnh hưởng xấu đến dữ liệu.

Màn hình thông báo lừa tải phần mềm độc hại về máy

Nguồn: https://www.proofpoint.com/

5.2 Locker Ransomware

Mặc khác, khóa màn hình (Locker Ransomware hoặc Non-encrypting Ransomware) chỉ đơn giản là chặn quyền truy cập vào hệ thống bằng màn hình “khóa”, xác nhận rằng hệ thống đã được mã hóa. Nạn nhân không thực hiện bất kỳ thao tác nào trên máy tính, trừ việc bật – tắt màn hình. Trên màn hình sẽ xuất hiện hướng dẫn chi tiết và cụ thể về việc chuyển khoản tiền để lấy khóa giải mã. Tiền chuộc có thể là tiền điện tử như Bitcoin.

Ban đầu, các cuộc tấn công Ransomware tập trung tấn công máy tính cá nhân. Tuy nhiên, ngày càng nhiều cuộc tấn công nhắm đến doanh nghiệp, vì các doanh nghiệp thường sẽ trả nhiều tiền hơn để mở khóa các hệ thống quan trọng. Các trường hợp tấn công Ransomware của doanh nghiệp thường bắt đầu bằng một email độc hại.

Đôi khi có trường hợp nạn nhân sẽ không bao giờ nhận lại được khóa mật mã để giải mã dữ liệu. Hoặc ngay sau khi trả tiền chuộc và dữ liệu được giải phóng, máy tính vẫn có thể sẽ tiếp tục bị tấn công bởi các phần mềm độc hại.

Cơ chế hoạt động của Ransomware

6. Các loại tấn công Ransomware phổ biến

6.1 Locky

Locky lần đầu tiên được sử dụng cho một cuộc tấn công vào năm 2016 bởi một tổ chức tin tặc. Tổ chức này đã mã hóa hơn 160 loại tệp và phát tán vi-rút của mình bằng các email giả mạo có tệp đính kèm bị nhiễm. Người dùng bị lừa bởi các cuộc tấn công phishing (tấn công giả mạo). Locky Ransomware nhắm mục tiêu các loại tệp thường được sử dụng bởi các nhà thiết kế, nhà phát triển và kỹ sư.

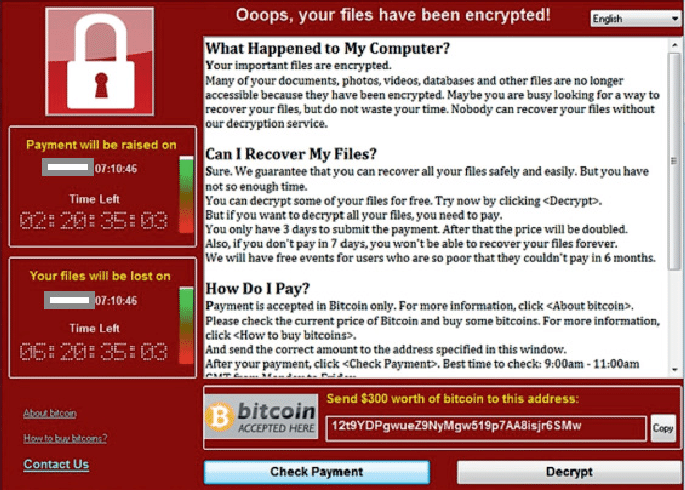

6.2 WannaCry

WannaCry hẳn đã không còn là cái tên xa lạ với những người quan tâm đến công nghệ và bảo mật. Năm 2017, mã độc này đã hoành hành với quy mô cực lớn, trong đó có Việt Nam. Đây là cuộc tấn công lớn nhất mà thế giới từng chứng kiến và dẫn đến dư chấn lớn trong thế giới kinh doanh, chính trị, hacker và ngành công nghiệp an ninh mạng.

Giao diện mã độc tống tiền WannaCry, yêu cầu 300 USD để mở khóa

Mã độc này lợi dụng một lỗ hổng trong giao thức SMB của hệ điều hành Microsoft Windows để tự động lan rộng ra các máy tính khác trong cùng mạng lưới. WannaCry tấn công hơn 300 tổ chức trải rộng trên 150 quốc gia. Nó lớn đến nỗi ngay cả sau khi tìm tiêu diệt, virus vẫn tiếp tục khủng bố tất cả các hệ thống và dữ liệu mà nó tiếp xúc cho đến nay. Ước tính tổng chi phí lên tới hơn 4 tỷ đô. Tại châu Âu, những tổ chức chính phủ, doanh nghiệp lớn như FedEx, Hệ thống Dịch vụ Y tế Quốc gia Anh và Bộ Nội vụ Nga đều đã gánh chịu hậu quả không nhỏ từ loại Ransomware này.

6.3 Bad Rabbit

Bad Rabbit là một cuộc tấn công Ransomware vào năm 2017, lây lan qua các cuộc tấn công bằng ổ đĩa. Trong một cuộc tấn công bằng mã độc tống tiền, người dùng truy cập vào một trang web mà không biết rằng trang web đó đã bị tin tặc chiếm đoạt. Ransomware này tấn công nhiều quốc gia ở Đông Âu, tấn công cả các đơn vị chính phủ và doanh nghiệp với tốc độ lan truyền nhanh. Bad Rabbit phát tán thông qua việc gửi yêu cầu người dùng cài đặt Adobe Flash giả mạo, từ đó lây nhiễm phần mềm độc hại vào máy tính.

6.4 NotPetya

Phát hiện vào năm 2017 ở Ukraine, sau đó lan rộng khắp Châu Âu, nhắm mục tiêu đến các ngân hàng, sân bay và các công ty năng lượng. NotPetya cũng lợi dụng lỗ hổng của Microsoft tương tự như WannaCry. Chỉ cần 1 máy tính bị nhiễm thì NotPetya sẽ quét mạng cục bộ và lây nhiễm cho các máy khác không cần qua thao tác người dùng. Đặc biệt, chúng không chỉ mã hóa file, còn phá hủy ổ cứng của nạn nhân đến mức không thể khôi phục được dù cho có trả tiền chuộc hay không.

6.5 Ryuk

Ryuk Ransomware là một Trojan mã hóa (là một loại mã hoặc phần mềm độc hại nhưng được ẩn dưới lớp vỏ của các phần mềm hợp pháp) lây lan vào mùa hè năm 2018. Ryuk khiến cho các chức năng khôi phục trên hệ điều hành Windows bị đóng băng và không thể khôi phục dữ liệu mã hóa mà không có bản sao lưu bên ngoài. Nó cũng mã hóa cả đĩa cứng mạng. Tổng thiệt hại ước tính hơn 650.000 USD.

Ngoài những Ransomware kể trên, còn có một số vụ tấn công tống tiền bằng phần mềm khác cũng nổi tiếng như Sodinokibi (2019), CryptoLocker (2013), Petya (2016), GoldenEye (2017), SamSam (2015). Các cuộc tấn công này cũng gây ra thiệt hại tới hàng triệu USD trên toàn cầu.

7. So sánh Virus và Ransomware

Virus máy tính từ lâu đã là một khái niệm quen thuộc. Có thể vì thế mà nhiều người gọi chung tất cả các phần mềm độc hại là virus, bao gồm cả Ransomware. Tuy nhiên, đây là 2 khái niệm khác nhau.

Điểm chung của cả 2 đều là mã độc hoặc phần mềm độc hại (malware). Virus là thuật ngữ chỉ những “malware” có khả năng phát tán, lây lan nhanh, không thể kiểm soát được. Đối với Ransomware – các phần mềm được thiết kế chỉ với mục đích tống tiền nạn nhân. Để phát tán Ransomware, kẻ xấu sử dụng các phương thức lừa đảo Phishing (tấn công giả mạo) để dụ dỗ nạn nhân.

Thuật ngữ Virus Ransomware được dùng để chỉ những phần mềm độc hại có tốc độ lây lan ở mức “đặc biệt khủng khiếp”. Nổi bật trong đó có WannaCry.

| Đặc điểm | Virus | Ransomware |

| Loại | Loại mã độc phổ biến, tự sao chép và lây nhiễm | Loại mã độc chủ yếu tập trung vào mã hóa dữ liệu |

| Mục tiêu | Gây ra sự cố hoặc thiệt hại cho hệ thống | Mã hóa hoặc khóa truy cập vào dữ liệu để đòi tiền chuộc |

| Hậu quả | Tồn tại trong hệ thống và có thể gây hỏng dữ liệu | Mã hóa dữ liệu và yêu cầu tiền chuộc để khôi phục lại |

| Phân phối | Thông qua tệp đính kèm, truy cập web độc hại | Thông qua email lừa đảo, quảng cáo độc hại, các lỗ hổng trong hệ thống |

| Bảo vệ | Có thể ngăn chặn hoặc loại bỏ bằng phần mềm chống virus | Cần sử dụng phần mềm chống ransomware và thực hiện các biện pháp bảo mật chặt chẽ |

| Tiền chuộc | Không liên quan đến yêu cầu tiền chuộc | Yêu cầu tiền chuộc để khôi phục dữ liệu |

8. Các mối đe dọa Ransomware mới

Những kẻ xấu liên tục thay đổi mã độc thành các biến thể mới để tránh bị phát hiện. Các quản trị viên và nhà phát triển chống phần mềm độc hại thường xuyên cập nhật các phương pháp mới để phát hiện các mối đe dọa diễn ra nhanh chóng trước khi có thể lan truyền rộng trên không gian mạng. Một số mối đe dọa mới phổ biến:

Tải file DLL (Dynamic Link Library). Phần mềm độc hại cố gắng che giấu để không thể bị phát hiện bằng cách ẩn mình trong các file hợp pháp có chứa tập tin DLL để tấn công hệ thống.

Máy chủ web làm mục tiêu. Phần mềm độc hại trên môi trường lưu trữ được chia sẻ có thể ảnh hưởng đến tất cả các trang web được lưu trữ trên máy chủ. Nó giống như tấn công Ryuk, nhắm mục tiêu vào các trang web được lưu trữ, chủ yếu sử dụng email lừa đảo.

Phishing Spear. Đây là hình thức tấn công cao hơn so với phương thức Phishing thông thường. Thay vì gửi phần mềm độc hại đến hàng nghìn mục tiêu, những kẻ tấn công sẽ nhắm vào các công ty lớn hoặc nhân viên cao cấp có nhiều quyền truy cập để lấy những thông tin giá trị cao hơn.

Ransomware-as-a-Service (RaaS). Là một mô hình kinh doanh trong đó Ransomware được cho thuê, bất kì ai cũng có thể sử dụng, hoàn toàn không cần đến kiến thức lập trình. So với các Ransomware khác đã được phát hiện, công cụ mới này yêu cầu kỹ năng rất thấp. Sự ra đời của RaaS đã dẫn đến việc gia tăng các cuộc tấn công bằng Ransomware.

8. Cách bảo vệ khỏi các cuộc tấn công Ransomware

Ransomware là mối đe dọa nghiêm trọng đối với cá nhân và doanh nghiệp, nhưng bạn có thể thực hiện các biện pháp để bảo vệ bản thân. Dưới đây là một số cách phòng ngừa hiệu quả:

Sao lưu dữ liệu thường xuyên:

- Đây là biện pháp phòng chống ransomware quan trọng nhất. Sao lưu dữ liệu thường xuyên và lưu trữ bản sao lưu ở nơi an toàn, ngoại tuyến để bạn có thể khôi phục dữ liệu trong trường hợp bị tấn công.

- Sử dụng quy tắc 3-2-1 để sao lưu dữ liệu:

- Lưu trữ 3 bản sao: Có ít nhất 3 bản sao dữ liệu của bạn.

- Lưu trữ 2 bản sao ở các vị trí khác nhau: Lưu trữ một bản sao lưu tại chỗ và một bản sao lưu ngoại tuyến (ví dụ: trên ổ đĩa cứng ngoài hoặc dịch vụ lưu trữ đám mây).

- Lưu trữ 1 bản sao ở vị trí ngoài luồng: Lưu trữ một bản sao lưu ngoại tuyến ở vị trí khác, chẳng hạn như két an toàn hoặc dịch vụ lưu trữ đám mây ở khu vực khác.

Cập nhật phần mềm:

- Cài đặt bản cập nhật phần mềm và hệ điều hành mới nhất để vá các lỗ hổng bảo mật có thể bị kẻ tấn công khai thác.

- Bật cập nhật tự động để đảm bảo rằng phần mềm của bạn luôn được cập nhật.

Sử dụng phần mềm chống virus và chống malware:

- Cài đặt và sử dụng phần mềm chống virus và chống malware uy tín để phát hiện và ngăn chặn ransomware.

- Cập nhật phần mềm chống virus và chống malware thường xuyên để đảm bảo rằng bạn có các định nghĩa virus mới nhất.

Giáo dục nhân viên:

- Nâng cao nhận thức của nhân viên về ransomware và các mối đe dọa an ninh mạng khác.

- Nhân viên nên được hướng dẫn để nhận biết các email lừa đảo, trang web độc hại và các tệp đính kèm khả nghi.

- Thực hiện các buổi đào tạo an ninh mạng thường xuyên cho nhân viên.

Sử dụng giải pháp bảo mật toàn diện:

- Cân nhắc sử dụng giải pháp bảo mật toàn diện bao gồm tường lửa, hệ thống phát hiện xâm nhập (IDS) và hệ thống ngăn chặn xâm nhập (IPS) để bảo vệ mạng của bạn khỏi các mối đe dọa bên ngoài.

Cài đặt phần mềm mã hóa:

- Cân nhắc sử dụng phần mềm mã hóa để bảo vệ dữ liệu nhạy cảm của bạn, chẳng hạn như hồ sơ tài chính hoặc thông tin y tế.

Sử dụng mật khẩu mạnh và bảo mật hai yếu tố:

- Sử dụng mật khẩu mạnh và duy nhất cho tất cả tài khoản trực tuyến của bạn.

- Bật xác thực hai yếu tố (2FA) để thêm lớp bảo mật cho tài khoản của bạn.

Thận trọng với các email và tệp đính kèm:

- Không bao giờ nhấp vào các tệp đính kèm email hay thư rác không rõ nguồn gốc.

- Kể cả khi bạn biết người gửi, hãy cẩn thận với các tệp đính kèm bất ngờ hoặc không mong muốn.

- Di chuột qua liên kết trong email để xem địa chỉ URL thực tế trước khi nhấp.

- Sử dụng dịch vụ email có tính năng lọc spam và quét virus tích hợp.

Bảo vệ khi truy cập internet:

- Thận trọng khi truy cập vào các trang web độc hại và các quảng cáo trên trang web.

- Tránh truy cập vào các trang web có chứa nội dung bất hợp pháp hoặc khiêu dâm.

- Sử dụng trình duyệt web có tính năng chặn quảng cáo và theo dõi tích hợp.

- Cân nhắc sử dụng VPN khi truy cập vào wifi công cộng để bảo vệ lưu lượng truy cập internet của bạn.

Hạn chế sử dụng USB không rõ nguồn gốc:

- Không sử dụng USB từ các nguồn gốc không xác định.

- Quét USB bằng phần mềm chống virus trước khi sử dụng.

- Tắt tính năng tự động phát cho USB trong cài đặt Windows.

Bằng cách thực hiện các biện pháp phòng ngừa này, bạn có thể giảm thiểu nguy cơ bị tấn công ransomware và bảo vệ dữ liệu của bạn. Hãy luôn cảnh giác và thực hiện các bước để bảo vệ bản thân khỏi mối đe dọa này.

9. Các bước để đối phó với một cuộc tấn công

Khi đã xâm nhập vào được máy tính, phần mềm độc hại sẽ hiển thị thông báo cho nạn nhân gồm có hướng dẫn thanh toán và thông tin về những gì đã xảy ra với dữ liệu của nạn nhân. Trường hợp này, quản trị viên phải phản ứng nhanh để Ransomware không lây lan đến những vị trí khác trên mạng và tìm thấy các dữ liệu quan trọng. Để đối phó với Ransomware có thể thực hiện một số bước cơ bản để phản ứng kịp thời. Tuy nhiên, cần có sự can thiệp của các chuyên gia để phân tích và xử lý.

Xác định hệ thống đang bị ảnh hưởng. Cần nhanh chóng cách ly hệ thống đang bị tấn công Ransomware để chúng không ảnh hưởng đến phần còn lại. Bước này là một phần của quá trình ngăn chặn, giúp giảm thiệt hại.

Ngắt kết nối hệ thống và tắt nguồn nếu cần thiết. Ransomware lây lan nhanh chóng trên mạng, do đó, bất kỳ hệ thống nào cũng phải được ngắt kết nối bằng cách vô hiệu hóa quyền truy cập mạng hoặc tắt nguồn.

Ưu tiên khôi phục những hệ thống quan trọng nhất để có thể hoạt động trở lại bình thường và nhanh hơn. Thông thường, mức độ ưu tiên dựa trên tác động của năng suất làm việc và doanh thu.

Loại bỏ các mối đe dọa từ không gian mạng. Những kẻ tấn công có thể sử dụng backdoor (là một cổng không được thông báo rộng rãi, cho phép người quản trị xâm nhập hệ thống để tìm nguyên nhân gây lỗi hoặc bảo trì). Vì thế, việc loại bỏ Ransomware phải được thực hiện bởi chuyên gia đáng tin cậy. Chuyên gia cần truy cập vào nhật ký để phân tích nguyên nhân, xác định lỗ hổng bảo mật và tất cả các hệ thống bị ảnh hưởng.

Giám sát máy chủ, mạng và hệ thống sao lưu. Các công cụ giám sát có thể phát hiện các hoạt động truy cập bất thường, virus, lưu lượng mạng C&C và tải CPU nên có thể kịp thời chặn kích hoạt Ransomware. Giữ một bản sao hình ảnh đầy đủ của các hệ thống quan trọng có thể làm giảm nguy cơ máy bị rơi hoặc bị mã hóa gây ra tắc nghẽn hoạt động quan trọng.

10. Câu hỏi liên quan đến Ransomware

DarkSide Ransomware là gì?

Một nhóm kẻ xấu được gọi là DarkSide đã tạo ra phần mềm độc hại DarkSide hoạt động dưới dạng Ransomware-as-a-service (RaaS). Phần mềm độc hại này tống tiền gấp đôi bằng cách yêu cầu nạn nhân thanh toán hai khoản tiền chuộc để giải mã tệp và lấy lại dữ liệu nhạy cảm bị đánh cắp. Nó nhắm mục tiêu các máy chủ lưu trữ Giao thức Máy tính Từ xa (RDP) và brute buộc mật khẩu để có quyền truy cập vào các tệp cục bộ của máy.

Mất bao lâu để khôi phục hệ thống từ Ransomware?

Thời gian khôi phục hệ thống rất khác nhau tùy thuộc vào mức độ thiệt hại, hiệu quả của kế hoạch khắc phục thảm họa của tổ chức, thời gian ứng phó cũng như khung thời gian ngăn chặn và tiêu diệt. Nếu không có các bản sao lưu tốt và kế hoạch khôi phục sau thảm họa, các tổ chức có thể ở chế độ ngoại tuyến trong nhiều ngày, đây là một sự kiện ảnh hưởng nghiêm trọng đến doanh thu.

Nguồn tham khảo

1. Proofpoint.com: What is Ransomware?

2. Antivirus.com: Famous Ransomware Attacks

3. Norton: What is ransomware and how to help prevent ransomware attacks